- ICS -urile sunt pline de sisteme vechi: Actualizările infrastructurii sunt adesea întârziate din cauza costurilor operaționale ridicate și a impactului imediat și larg de preluare a timpului de oprire, forțând organizațiile să cântărească costul imediat al oportunității de întreruperi față de riscul pe termen lung de vulnerabilități neastocate.

- Sistemele OT au vizibilitate slabă: Asigurarea vizibilității depline a nivelurilor de hardware, software și firmware ale sistemelor OT necesită investiții semnificative în instrumentele de monitorizare și integrarea cu sistemele IT. Cu toate acestea, costul de oportunitate al realizării acestei vizibilitate este potențialul diversificare a resurselor din alte domenii critice, cum ar fi menținerea sau modernizarea infrastructurii fizice, sublinierea compromisului între monitorizarea completă a securității și utilizarea eficientă a resurselor limitate.

- Convergența IT/OT duce la atacul de răspândire: În timp ce convergența IT/OT crește eficiența prin partajarea și automatizarea datelor în timp real, extinde suprafața de atac, expunând sisteme critice la vulnerabilitățile IT. Costul de oportunitate de aici implică decizia de a integra aceste sisteme pentru o funcționalitate sporită față de riscurile crescute de securitate care vin cu o astfel de integrare. Acest lucru duce la un compromis complex între inovație și securitate.

- Lipsa conștientizării securității: Constrângerile bugetare duc adesea la subinvestirea în formarea angajaților, crescând susceptibilitatea la phishing, ransomware și încălcări – riscuri ale căror costuri pot depăși cu mult cheltuielile inițiale de instruire.

Citește și: Importanța stimulării rezistenței cibernetice bazate pe asigurare în lumea generativă AI

(Gen) AI amplifică provocările existente de securitate ICS și le introduce pe altele noi. Permite atacatorilor de abilități scăzute să lanseze atacuri sofisticate, automatizate și scalabile, exploatarea rapidă a vulnerabilităților cunoscute-în special în sistemele moștenite cu parole slabe, vizibilitate slabă și software neplătit. Convergența IT/OT lărgește și mai mult suprafața de atac. (Gen) AI îmbunătățește, de asemenea, phishingul prin imitarea stilurilor de scriere, lăsând angajații neinstruiți vulnerabili. Prin adaptarea la apărare și rafinarea fiecărei etape a lanțului cibernetic, (Gen) AI face amenințări mai rapide, mai furioase și mai greu de contracarat.

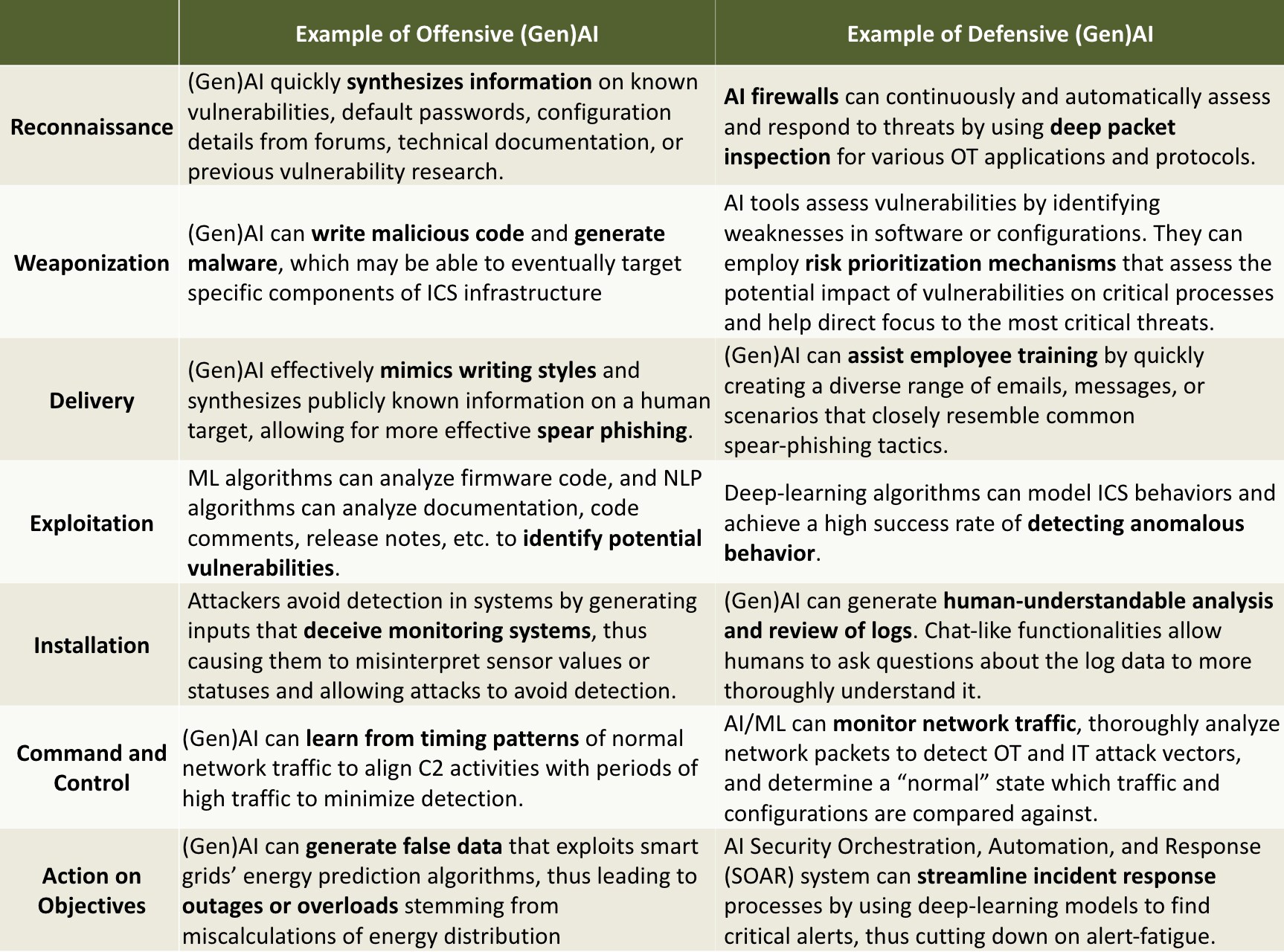

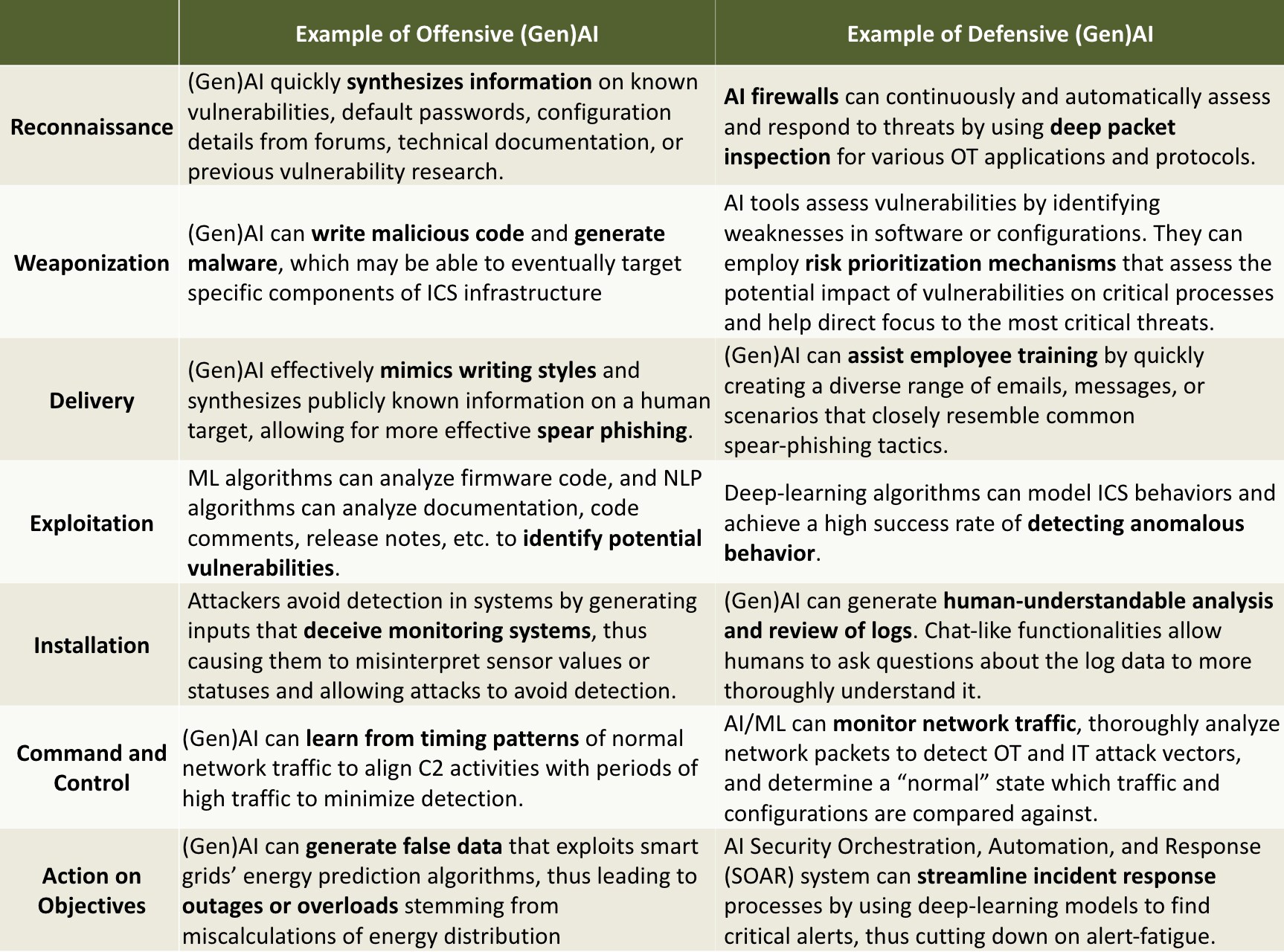

Figura 1: Modul în care atacatorii și apărătorii pot folosi (gen) AI la fiecare etapă a CKC.

Figura 1: Modul în care atacatorii și apărătorii pot folosi (gen) AI la fiecare etapă a CKC.

Cum (gen) AI împuternicește atacatorii

(Gen) AI îi împuternicește pe atacatori la fiecare pas al lanțului de ucidere cibernetică. În timp ce fiecare etapă a CKC este crucială pentru înțelegerea și răspunsul la amenințările cibernetice, ne concentrăm pe pași selectați – Reconnaissance, Armonizare, Comandament și Control – pentru a sublinia importanța interacțiunii dintre AI (Gen) și CKC. (Gen) AI permite adversarilor să execute atacuri mai sofisticate și evazive, reprezentând provocări semnificative pentru apărarea tradițională a cibersecurității. Important este că utilizarea AI (gen) de către atacatori nu are niciun cost semnificativ de oportunitate – mai degrabă, servește doar pentru a -și îmbunătăți capacitățile, făcând operațiunile lor mai eficiente și mai eficiente, economisind timp și fără a sacrifica alte metode sau resurse.

Recunoaştere: În prima etapă a unui atac cibernetic, atacatorii adună informații pentru a identifica vulnerabilitățile. (Gen) AI îmbunătățește acest proces: rețelele neuronale convoluționale pot analiza imaginile din satelit pentru a cartografia caracteristicile de securitate fizică, cum ar fi camerele sau turnurile de pază, în timp ce alte instrumente AI pot extrage forumuri și documentare pentru vulnerabilitățile SCADA, parolele implicite, instrumentele de configurare, etc. Genai excelează la sintetizarea acestor date, generând rezumate rapide ale țintelor potențiale folosind NLP și învățarea profundă.

Arme: În etapa de armare, atacatorii le creează malware pentru a exploata vulnerabilitățile găsite în timpul recunoașterii. (Gen) AI este din ce în ce mai utilizat pentru a genera astfel de malware-exemple includ cod generat de AI pentru furtul fișierelor, instalarea de instrumente de acces la distanță sau mașini de criptare [6]. Pe măsură ce (Gen) AI avansează, ne putem aștepta să devină capabil să scrie cod care să vizeze componente specifice ICS, cum ar fi Ensors, PLC, actuatoare, etc., cu fișele de viață lungi ale ICS, vizibilitate limitată și patch -uri slabe, vulnerabilitățile cunoscute rămân abundente și ușor de armat de AI.

Citește și: Cum ar trebui să folosească managerii AI pentru gestionarea critică a riscului de infrastructură critică?

Comandă și control (C2): În etapa de comandă și control (C2), malware-ul stabilește un canal la distanță pentru controlul atacatorului. Pentru a evita detectarea, (Gen) AI poate genera trafic realist de rețea care imită operațiunile normale, cum ar fi consumul de energie sau datele de control al rețelei și aliniază activitatea C2 cu perioade cu trafic ridicat, învățând modele tipice de sincronizare, ceea ce face ca comunicațiile rău intenționate să fie mai greu de detectat.

În rezumat, (Gen) AI îmbunătățește capacitățile atacatorilor din lanțul de cibernetic, prin automatizarea și îmbunătățirea eficienței recunoașterii, crearea de malware și atacuri vizate, reprezentând provocări semnificative pentru apărarea tradițională a cibersecurității. Platformele AI disponibile public (Gen), cum ar fi ChatGPT sau Claude, sunt instrumente ușor accesibile pentru atacatori să formuleze comportamente rău intenționate, fără a impune cerințe semnificative de resurse.

(Gen) AI împuternicește apărătorii

În timp ce am evidențiat diferitele moduri în care atacatorii pot folosi (gen) AI, există și multe oportunități pentru apărători de a lupta înapoi folosind AI (gen). Înțelegerea modului în care atacatorii pot greva în etapele cheie ale CKC permite o perspectivă mai bună pentru stabilirea unei apărări eficiente. Cu toate acestea, pentru apărători, există un cost de oportunitate în implementarea (GEN) AI – resurse, timp și concentrare trebuie alocate cu atenție pentru a se asigura că apărările AI sunt eficiente și integrate eficient în măsurile de securitate existente.

Recunoaştere: Apărătorii pot utiliza firewall-uri și miere alimentate de AI pentru a împiedica atacatorii să se înnebunească în jurul unui sistem și să obțină informații despre arhitectura de sistem, software și multe altele. AI Algoritms valorifică perspectivele comportamentelor de trafic de rețea, generarea de reguli care generează în mod autonom și adaptarea la amenințări în timp real, în evoluție. Firewall -ul accidentat Fortinet Fortinet este specializat în apărarea OT. Folosind AI, firewall -ul evaluează și răspunde automat la amenințări, cu o inspecție profundă a pachetelor pentru diverse aplicații și protocoale OT. Pe de altă parte, mierele pot acționa ca decor pentru atacatorii care caută informații despre sisteme. Genai poate genera date false și rapoarte despre arhitectura infrastructurii critice care înșală atacatorii. Cu toate acestea, implementarea acestor apărări bazate pe AI implică un cost de oportunitate-investiția resurselor din recunoaștere poate devia atenția și finanțarea departe de îmbunătățirea capacităților de răspuns la incidente. Această schimbare poate duce la perioade de răspuns mai lente în timpul unui atac real, deoarece apărătorii pot lipsi instrumentele sau abilitățile necesare pentru a răspunde eficient la amenințări dacă s -au concentrat pe alte măsuri de răspuns la incidente.

Arme: În timp ce apărătorii nu pot detecta adversarii care construiesc malware, ei pot lua măsuri pentru a preveni exploatarea. De exemplu, platforma Dragos monitorizează și apără mediile ICS, acționând ca un sistem de gestionare a incidentelor de securitate și securitate OT. Utilizând puterea AI, platforma Dragos evaluează vulnerabilitățile prin identificarea punctelor slabe în software sau configurații. Platforma folosește, de asemenea, mecanisme de prioritizare a riscurilor care evaluează impactul potențial al vulnerabilităților asupra proceselor critice și ajută organizațiile să se concentreze pe cele mai critice amenințări. Lucrând activ la vulnerabilitățile plasturelor, adversarii pot considera că este o provocare de armă împotriva sistemului în mod eficient. Compensarea costurilor de oportunitate pentru implementarea unei astfel de apărări proactive este aceea că resursele umane și atenția trebuie alocate pentru a monitoriza și actualiza continuu sistemul, care ar putea fi utilizate altfel pentru alte nevoi operaționale.

Citește și: Cum funcționează gestionarea sistemului de risc cibernetic în lanțurile de aprovizionare software cu BOMS

Comandă și control (C2): În această etapă, instrumentele de monitorizare a rețelei ar trebui utilizate pentru a detecta modele neobișnuite de trafic indicative ale activităților de comandă și control. Un astfel de instrument este Scadashield, care folosește AI/ML pentru a îmbunătăți cibersecuritatea ICS prin monitorizarea traficului de rețea, printre alte funcționalități. Scadashield analizează în detaliu pachetele de rețea pentru a detecta vectorii OT și atacă. În plus, Scadashield folosește ML pentru a determina o stare „normală”, în timpul căreia sunt comparate traficul și configurațiile; Dacă sistemul se abate de la această bază, alertele sunt declanșate. Cu toate acestea, un cost de oportunitate este asociat cu implementarea și menținerea unui astfel de instrument, deoarece orele umane trebuie alocate pentru a gestiona sistemul și a răspunde la alertele sale.

În rezumat, apărătorii pot folosi AI (Gen) AI pentru a contracara atacurile alimentate de AI, prin anticiparea, detectarea și neutralizarea amenințărilor. Instrumentele alimentate de AI împiedică recunoașterea, detectează amenințări avansate și automatizează răspunsul la incidente, consolidând astfel securitatea ICS. Cu toate acestea, deciziile de investiții trebuie luate cu atenție, deoarece există costuri asociate cu implementarea, întreținerea și nevoia de a instrui personalul pentru a utiliza instrumentul în mod eficient.

[This article has been published with permission from IIM Calcutta. www.iimcal.ac.in Views expressed are personal.]

Imagine: Shutterstock

Imagine: Shutterstock